DLT Access Control System

Résumé

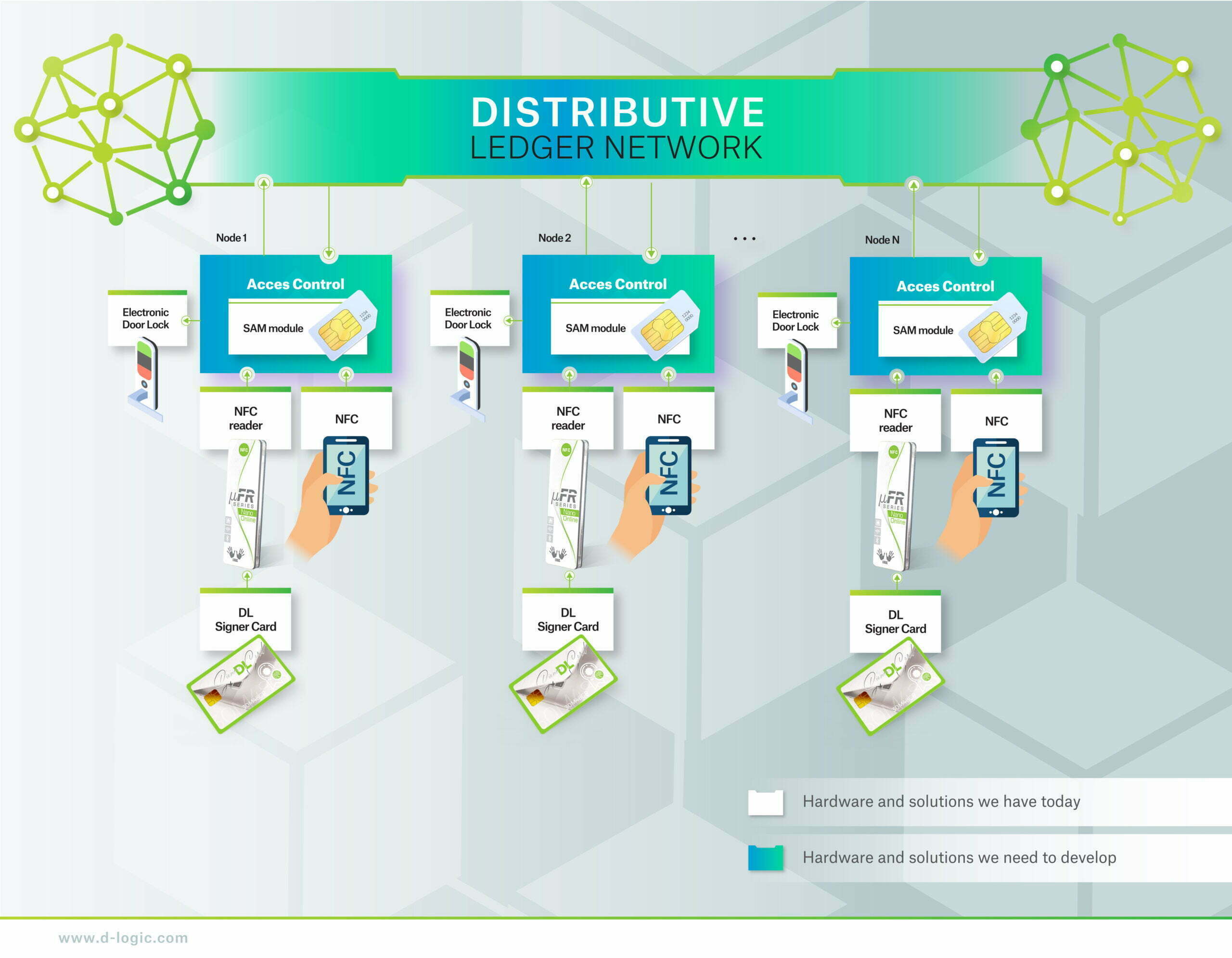

- L’idée est de construire du matériel de nouvelle génération pour les systèmes de contrôle d’accès en utilisant des cartes sans contact à signature numérique ou des téléphones mobiles compatibles NFC de nouvelle génération avec un élément sécurisé et un système de registre distribué. Ce système n’a pas besoin d’un serveur central, de systèmes de sauvegarde et de personnel informatique. Les utilisateurs utiliseront des cartes sans contact ou des téléphones portables pour accéder à des locaux sécurisés, ouvrant des portes.

- Ce type de système peut être utilisé avec l’infrastructure PKI standard existante, ce qui permettra aux utilisateurs d’utiliser les mêmes cartes fournies par son gouvernement ou son autorité de certification.

Exigences technologiques

Les utilisateurs utiliseront des cartes NFC ou des téléphones mobiles compatibles NFC avec des éléments de sécurité, dans le texte suivant client NFC, pour interagir avec les lecteurs NFC, effectuer l’authentification de sécurité et stocker les données dans le système de registre distribué dans le texte suivant DLS:

- Les clients NFC doivent disposer d’une infrastructure PKI et d’éléments sécurisés. L’élément sécurisé aura généré, illisible, des clés privées et des clés publiques avec les certificats appropriés.

- Nfc Access Control Reader doit également disposer d’une infrastructure PKI. Les lecteurs auront des certificats stockés pour tester la chaîne de confiance d’une carte utilisée. Les lecteurs seront des nœuds dans DLS dans le cadre d’une base de données distribuée.

- Le module SAM est un élément de sécurité et fait partie du périphérique de lecture. Il est utilisé pour vérifier les signatures des clients NFC et surtout important pour signer numériquement les événements qui se sont produits et empêcher toute modification future de ce bloc de données.

- Système de grand livre distribué. Tous nos lecteurs auront la possibilité de communiquer entre eux. Chaque lecteur stocke des blocs signés numériquement (RaderID, NFC Client ID et heure réelle), les enchaîne avec le bloc précédent et signe numériquement ce changement avec un consensus de 50% + 1 lecteurs.

Fonctionnement du système

- Lorsque vous placez un client NFC à côté du lecteur, il lit le certificat à partir de celui-ci. Le certificat est ensuite vérifié hors ligne. Avec le certificat reçu, le contrôle d’accès commence à tester une chaîne de confiance avec le certificat d’autorité de certification et le certificat racine stockés dans le module SAM. Si un test de certificat réussit, le module SAM génère un véritable défi de données aléatoires et le renvoie à un client NFC. Les clients NFC signent numériquement ces données aléatoires et les renvoient au contrôle d’accès. Le module SAM vérifie la signature numérique des données reçues avec une clé publique fournie dans le certificat de la carte. Si ce test réussit, le dispositif de contrôle d’accès approuve l’accès au client NFC.

Le module SAM signe désormais numériquement cet événement, y compris les informations de temps, et stocke ces informations dans la mémoire de l’appareil. C’est ainsi que nous formons nos blocs d’événements. - En fonction des paramètres après un moment précis, tous les nouveaux blocs sont diffusés sur d’autres appareils en tant que proposition mise à jour, y compris le certificat numérique actuel de l’appareil. D’autres appareils reçoivent ces informations, vérifient la validité du certificat, puis vérifient la signature numérique des blocs, et si elle est valide, ils commencent à diffuser les résultats. Si plus de 50 % des résultats sont corrects, tous les périphériques-nœuds acceptent cette modification.

- Les transactions d’installation sont fournies dans le but de définir une stratégie d’accès pour chaque lecteur individuel (point d’accès) ou tout groupe de lecteurs. Les transactions d’installation peuvent être créées à l’aide de l’outil de création de transactions d’installation qui peut être une application de bureau ou mobile ainsi qu’un appareil dédié. Il est essentiel que la transaction d’installation soit signée par la clé privée qui réside dans la balise NFC et que sa paire de clés publiques soit incluse dans la chaîne de confiance maintenue par l’infrastructure à clé publique (PKI) du système de contrôle d’accès BlockChain.

La technologie dont dispose Digital Logic aujourd’hui :

Carte de signataire DL :

Algorithmes de signature numérique :

RSA, ECDSA

μFR Classic CS – Lecteur NFC avec module

SAM/nfc-rfid-reader-sdk/products/ufr-classic-cs/

API de signature numérique enrichie :

Magasin de certificats de l’autorité de certification :

http://ca.d-logic.com/

L’appareil que nous devons développer dans la chronologie du produit:

- Dispositif de contrôle d’accès avec micrologiciel spécial qui peut vérifier les certificats hors ligne, authentifier les dispositifs de contrôle de carte comme la serrure de porte électronique, les alarmes, etc. Le dispositif de contrôle d’accès doit avoir un accès LAN, wifi et Ethernet. L’appareil doit prendre en charge DLT.

Le firmware que nous devons développer dans la chronologie du produit :

- Dispositif de contrôle d’accès.

- Modifications du micrologiciel du lecteur NFC.

Applications mobiles que nous devons développer dans la chronologie du produit:

- Application mobile Android et iOS pour l’authentification à notre système de contrôle d’accès NFC.

Logiciel que nous devons développer dans la chronologie du produit:

- Configurer l’outil de création de transactions

- Rapports Web

Échéanciers :

- Le matériel de contrôle d’accès peut être développé en 2 mois.

- Le firmware de contrôle d’accès peut être développé en 4 mois parallèlement à la conception du matériel de contrôle d’accès.

- Après le développement, le matériel et le firmware de contrôle d’accès nécessitent 3 mois de tests dans un environnement réel. Dans notre entreprise, nous couvrirons 16 portes pour le test.

- Les applications Android et iOS peuvent être développées en parallèle avec le reste des processus en 2 mois.

- L’application Web avec des rapports de base peut être terminée en 4 mois.

Comments are closed.